Home > Les Erreurs à Eviter en Cybersécurité

De nombreuses entreprises commettent encore des erreurs fréquentes en matière de cybersécurité. Qu’il s’agisse de négligences humaines, de logiciels non mis à jour ou d’une absence de plan d’action, ces failles augmentent les risques d’intrusion ou de fuite de données. Cet article passe en revue les principales vulnérabilités constatées et propose des recommandations pratiques pour y remédier, y compris dans un contexte professionnel.

Combien d’entreprises ignorent les mises à jour de sécurité ? Pourquoi ? Parfois par manque de temps, parfois par méconnaissance des risques. Pourtant, chaque mise à jour corrige des vulnérabilités exploitables par les cybercriminels.

Comment régler ce problème ? Automatisez les mises à jour et éduquez vos équipes ! Une bonne politique de gestion des patchs doit être claire, complète, et inclure l’inventaire des actifs. Testez les correctifs avant déploiement et sauvegardez toujours vos systèmes. C’est une obligation, pas une option.

Les mots de passe simples ou réutilisés exposent vos systèmes à des risques majeurs. Un mot de passe comme « 123456 » se craque en 37 secondes, (source : SafetyDetectives) et 80 % des violations de données en découlent. (source : Jumcloud) Les cybercriminels profitent de cette négligence pour accéder à vos données critiques. Un mot de passe compromis peut suffire à compromettre l’ensemble du système d’information.

Les entreprises suisses sans plan de réponse aux incidents restent particulièrement vulnérables face aux cyberattaques. De plus en plus de sociétés Suisse sont confrontées à des cyberattaques, au cours des trois dernières années, 4% des PME ont subi une cyberattaque grave. (Source : kmu.admin.ch) Et 40 % d’entre elles ne disposent d’aucun plan de continuité ou de gestion de crise. (source : focus.swiss) Sans stratégie claire, les temps de réaction s’allongent, les systèmes restent paralysés plus longtemps et la réputation de l’entreprise peut être gravement atteinte. De plus, la conformité avec les obligations légales, notamment le nouveau devoir de signalement à l’OFCS en 2025, peut être compromise.

Un plan efficace repose sur quatre étapes clés : préparation, détection, confinement et reprise. Il est essentiel de définir les rôles, tester régulièrement les dispositifs à travers des exercices (simulations de table, scénarios réels), et tenir le plan à jour. Une formation continue des collaborateurs et un suivi d’indicateurs de sécurité renforcent la résilience face aux incidents. L’objectif : limiter l’impact, protéger les données et assurer une reprise rapide de l’activité.

Les smartphones et tablettes en entreprise sont des porte d’entrée idéales pour les cybercriminels. Usurpation d’identité par SMS, réseaux Wi-Fi publics ou applications malveillantes exposent vos données. Un appareil perdu sans mot de passe = accès complet aux échanges professionnels. Le smishing (phishing par SMS) sévit de plus en plus.

Pour sécuriser ces terminaux, adoptez une solution MDM comme Microsoft Intune. Elle impose le chiffrement, applique des politiques de sécurité (code d’accès) et efface à distance les données en cas de perte. Activez le chiffrement des fichiers sensibles avec BitLocker ou FileVault. Sensibilisez vos équipes aux risques des connexions publiques et aux pièces jointes suspectes.

Les sauvegardes irrégulières exposent vos données à des risques majeurs. Les ransomwares ciblent même vos sauvegardes obsolètes. Une stratégie 3-2-1 (3 copies, 2 supports, 1 hors-ligne) est indispensable.

Adoptez une stratégie 3-2-1 avec sauvegardes fréquentes selon l’activité (e-commerce vs. cabinet). Testez régulièrement via des restaurations simulées. Priorisez le chiffrement et les supports immuables. L’objectif : retrouver vos données intactes, même après un sinistre majeur.

Les connexions distantes ouvrent une porte dérobée aux cybercriminels. En 2023, les entreprises ont vu exploser les cyberattaques depuis l’explosion du télétravail. Les réseaux Wi-Fi mal protégés, les mots de passe faibles et les appareils personnels non gérés par l’entreprise multiplient les failles. Un simple café avec Wi-Fi public peut coûter cher à votre business.

Une solution existe. Utilisez un VPN d’entreprise pour chiffrer les données entre appareil et serveur. Activez la MFA (authentification multifacteur) qui bloque 99 % des intrusions. Microsoft Security fournit des outils pour configurer ces protections. Pour en savoir plus sur les accès réseau sécurisés, Les solutions Microsoft offrent une approche complète. Combinez avec des mots de passe solides et des mises à jour régulières pour sécuriser vos accès distants.

Le shadow IT, c’est ce phénomène où vos équipes utilisent des outils sans validation IT. Pourquoi ? Parfois, les logiciels autorisés sont lents ou limités. Vos collaborateurs veulent être efficaces, mais créent des failles. Dropbox, Google Drive, applis mobiles… autant de risques pour vos données.

Contrôlez ce fléau avec une politique claire d’utilisation des outils. Surveillez avec Datto RMM ou Nagios. Sensibilisez vos équipes aux risques. Proposez des alternatives utiles aux outils qu’ils utilisent illégalement. C’est un équilibre à trouver entre sécurité et productivité.

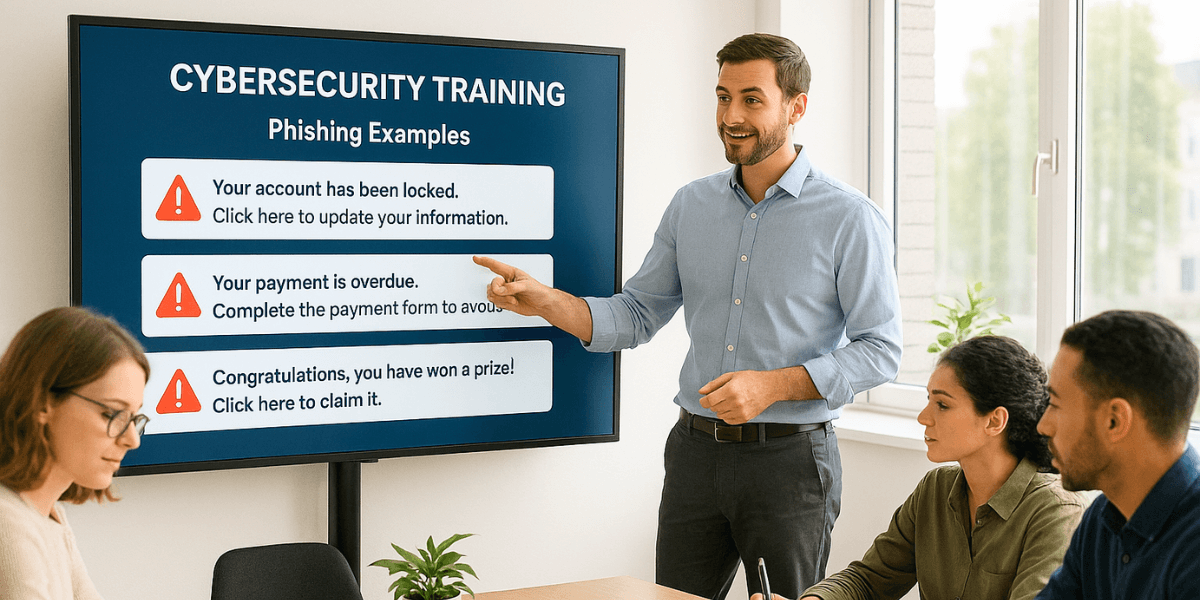

Le phishing évolue-t-il ou reste-t-il une menace statique ? Les attaques se sont transformées, passant d’emails génériques à des méthodes ciblées comme le spear-phishing et le BEC. Les cybercriminels exploitent l’ingénierie sociale et l’IA générative pour des campagnes redoutablement efficaces. Le télétravail amplifie les risques, les employés étant plus vulnérables hors du bureau. Les entreprises doivent adapter leurs défenses.

Quelles solutions concrètes pour renforcer vos défenses ? Les PME peuvent déployer l’authentification multifactorielle (MFA) pour sécuriser les connexions. Des outils comme Barracuda ou Cofense détectent les tentatives d’hameçonnage via l’IA. Sensibilisez vos équipes via des simulations régulières. Le protocole DMARC authentifie les expéditeurs d’e-mails, et les tests de phishing simulés évaluent la vigilance. Une réponse proactive réduit les risques de compromission.

Pourquoi une mauvaise attribution des privilèges met-elle vos données en péril ? Un accès excessif à un service RH peut exposer des informations sensibles. Les entreprises doivent maîtriser leurs systèmes d’accès pour éviter les fuites.

Les pirates exploitent souvent des identifiants à privilèges pour infiltrer les systèmes. Des outils comme Microsoft Entra ID permettent de limiter les risques. Une gestion stricte des droits réduit de considérablement les vulnérabilités critiques. La formation des administrateurs reste un pilier de toute stratégie de cybersécurité efficace.

Les données non chiffrées sont une aubaine pour les cybercriminels. Plus de 80 % des violations de sécurité impliquent des mots de passe mal gérés. Les informations clients, fichiers comptables ou brevets doivent être chiffrés. Sans cela, un simple vol d’ordinateur expose l’intégralité des données. La réputation de votre entreprise et vos partenariats en pâtissent.

Pour sécuriser vos données, plusieurs méthodes existent. BitLocker (Windows) ou FileVault (macOS) chiffrent les disques durs. Pour les PME, le chiffrement symétrique (AES-256) est rapide, tandis que l’asymétrique (RSA) sécurise les échanges. Chiffrez vos fichiers locaux et en transit avec des outils comme VeraCrypt. Sensibilisez vos équipes à ces bonnes pratiques.

Sans supervision active, des anomalies comme un pic de requêtes DNS ou un trafic ICMP suspect peuvent passer totalement inaperçues. Or, 1 PME suisse sur 3 a déjà subi une attaque entre 2020 et 2023, et 73 % de ces entreprises ont enregistré des pertes financières significatives. (source : digitalswitzerland.com) Une mauvaise visibilité sur le réseau peut donc entraîner une détection tardive, avec des coûts potentiellement élevés. À l’inverse, une surveillance en temps réel permet de réduire le temps de réponse de 40 %, accélérant l’identification et la neutralisation des attaques. (Source : MoldStud)

Les outils comme Auvik ou NinjaOne surveillent en continu votre infrastructure. Ils envoient des alertes pour les connexions inconnues ou les pics de trafic. Microsoft Security Copilot analyse les logs et prévient les menaces avant qu’elles ne s’étendent. Configurez des seuils d’alerte pour les accès hors horaires ou les tentatives multiples de connexion. Une surveillance continue permet d’identifier rapidement les anomalies et de limiter les conséquences.

Une mauvaise configuration dans le cloud expose vos systèmes à des risques majeurs. Selon Gartner, 80 % des violations de données (source : Cloud Security Alliance) proviennent de ces erreurs : comptes S3 publics, accès trop permissifs, ou ports non sécurisés. Ces failles, souvent liées à un manque de vigilance, transforment le cloud en terrain de jeu pour les cybercriminels.

Pour sécuriser vos services cloud, appliquez le principe de responsabilité partagée. Le fournisseur gère l’infrastructure, mais vous protégez les données, les accès et les applications. Activez le chiffrement, surveillez les permissions IAM, et effectuez des audits réguliers.

Les erreurs courantes en cybersécurité comme les mots de passe faibles, les mises à jour ignorées ou la négligence des formations menacent vos données et votre activité. Agissez maintenant : renforcez vos systèmes, sensibilisez vos collaborateurs, et adoptez des stratégies proactives. Une vigilance simple mais rigoureuse peut éviter les pires cyberattaques et préserver votre avenir numérique.

Quels sont les 3 piliers de la cybersécurité ?

Les trois piliers sont : la cyberprotection (prévenir les attaques), la cyberdéfense (détecter et réagir) et la cyberrésilience (reprendre rapidement l’activité après un incident). Ensemble, ils forment une stratégie globale.

Quelles sont les 5 principales menaces en cybersécurité ?

Les malwares, ransomwares, hackers, ingénierie sociale et erreurs humaines dominent les risques. Elles ciblent autant la technologie que les comportements humains, ce qui rend la vigilance et la formation essentielles.

Quel type d’attaque est le plus courant ?

Le phishing reste l’attaque numéro un. Il s’agit d’e-mails piégés imitant des sources fiables pour voler des données ou installer des virus. C’est simple, mais très efficace.

Que sont les 5 P de la cybersécurité ?

People, Priorities, Prepare, Persist, Parallel pathways. Ces principes aident à gérer une crise : mobiliser les bonnes personnes, prioriser les actions, avoir un plan B, rester déterminé et bien préparé.

Quelles cybermenaces faut-il surveiller en 2025 ?

Les attaques sont de plus en plus sophistiquées : IA utilisée par les cybercriminels, ransomware ciblé, services de piratage en ligne (CaaS), attaques sur les chaînes d’approvisionnement, et failles dans les objets connectés.

Nos dernières publications

S’abonner à la Newsletter

Consultez nos formations et sessions confirmées

Nous utilisons des cookies afin de vous garantir une expérience de navigation fluide, agréable et entièrement sécurisée sur notre site. Ces cookies nous permettent d’analyser et d’améliorer nos services en continu, afin de mieux répondre à vos attentes.

ITTA

Route des jeunes 35

1227 Carouge, Suisse

Monday to Friday

8:30 AM to 6:00 PM

Tel. 058 307 73 00

ITTA

Route des jeunes 35

1227 Carouge, Suisse