Home > Cybersécurité en Suisse : les Clouds Hybrides, Nouvelle Cible des Hackers

La cybersécurité Suisse traverse une période critique. En 2024, l’Office fédéral de la cybersécurité (OFCS) a enregistré environ 63’000 cyber incidents, soit une augmentation significative par rapport à l’année précédente. Un cyberincident est désormais signalé toutes les huit minutes et demie. Parallèlement, les entreprises suisses adoptent massivement les environnements cloud hybrides pour leur flexibilité et leur efficacité. Toutefois, cette transformation numérique ouvre de nouvelles brèches. Les cybercriminels exploitent désormais les failles spécifiques de ces architectures complexes. Pourquoi ce virage stratégique des attaquants ? Comment les entreprises peuvent-elles protéger leurs infrastructures ? Cette analyse détaillée décrypte les enjeux de la cybersécurité cloud et propose des solutions concrètes adaptées au contexte suisse.

Les chiffres parlent d’eux-mêmes. La Suisse fait face à une intensification sans précédent des menaces numériques qui touchent tous les secteurs.

En 2024, les signalements de cyberincidents ont fortement augmenté auprès de l’OFCS. Cette hausse révèle une tendance inquiétante. De plus, les tentatives de phishing explosent : les messages frauduleux se comptent désormais par centaines de milliers. Les entreprises ne sont pas épargnées : environ 4% des PME suisses ont subi une cyberattaque grave ces trois dernières années (Secrétariat d’État à l’économie SECO, 2024), ce qui représente approximativement 24’000 entreprises dans le pays.

Les attaques par ransomware restent particulièrement redoutables. Par ailleurs, les « arnaques au président » progressent régulièrement. Ces chiffres démontrent la sophistication croissante des méthodes utilisées.

Les infrastructures critiques suisses constituent des cibles prioritaires. Le secteur de la santé a été durement touché : l’hôpital de Rolle a vu son système informatique paralysé en 2023. Dans l’industrie, plusieurs grandes entreprises ont subi des attaques importantes avec des pertes de données sensibles. Même les géants des télécommunications n’échappent pas aux attaques DDoS perturbant leurs services.

L’énergie, les transports et les services financiers figurent également parmi les secteurs les plus exposés. Cette diversité des cibles montre que personne n’est à l’abri.

Comprendre pourquoi les cybercriminels ciblent spécifiquement les environnements cloud hybrides nécessite d’abord de saisir ce qu’ils représentent et pourquoi ils séduisent les entreprises.

Un environnement cloud hybride combine plusieurs éléments : des serveurs sur site (cloud privé), des services de cloud public (AWS, Azure, Google Cloud) et parfois des installations de colocation. Cette architecture offre une flexibilité maximale. Les entreprises peuvent ainsi conserver leurs données sensibles en interne tout en profitant de la puissance du cloud public pour d’autres applications.

En Suisse, l’adoption progresse rapidement. Une part significative des entreprises suisses utilisent déjà une infrastructure cloud hybride ou prévoient d’en implémenter une. L’administration fédérale elle-même investit massivement avec le projet Swiss Government Cloud, doté d’un budget de 319,4 millions de francs sur la période 2025-2032 (Office fédéral de l’informatique, 2024).

Malheureusement, la complexité inhérente au cloud hybride crée de nombreuses vulnérabilités. Premièrement, la surface d’attaque s’élargit considérablement. Chaque connexion entre environnements représente un point d’entrée potentiel. Deuxièmement, la gestion devient un véritable casse-tête. Selon des études récentes, la grande majorité des environnements cloud présentent des lacunes de sécurité dues à des erreurs de configuration.

De plus, une proportion importante d’entreprises suisses manquent de talents internes qualifiés dans les disciplines cloud. Sans expertise appropriée, les risques de mauvaise configuration se multiplient. Les cybercriminels le savent et exploitent systématiquement ces failles.

Les cybercriminels ont adapté leurs méthodes pour exploiter spécifiquement les faiblesses des architectures cloud hybrides. Leurs techniques deviennent de plus en plus sophistiquées.

Les erreurs de paramétrage constituent la principale vulnérabilité. Un simple serveur de test mal protégé peut devenir une porte d’entrée. Un accès VPN sans authentification à deux facteurs, des données d’accès dérobées par phishing… Les scénarios sont nombreux. Des campagnes d’attaque ciblent régulièrement les services VPN en Suisse, avec des augmentations notables des tentatives d’intrusion.

Les hackers utilisent des techniques de force brute : ils multiplient les tentatives de connexion jusqu’à trouver la bonne combinaison. Une fois dans le réseau, ils peuvent voler des données confidentielles ou installer des programmes malveillants.

L’intelligence artificielle révolutionne le phishing. En 2025, les cybercriminels créent des messages quasi impossibles à distinguer des communications légitimes. Les cas de phishing augmentent de manière exponentielle chaque année.

Les escrocs usurpent l’identité d’entreprises reconnues : les CFF, Swisspass, les autorités fiscales. Ils envoient également de fausses notifications de livraison de colis. Le « phishing en chaîne » se développe : après avoir compromis un compte, les criminels envoient des messages frauduleux à tous les contacts de la victime.

Les attaques par ransomware évoluent également. Des groupes criminels organisés envoient d’abord du spam massif, puis se font passer pour un service d’assistance légitime. Une fois dans le système, les attaquants chiffrent les données et menacent de les publier si la rançon n’est pas payée. Cette stratégie de « double extorsion » s’avère redoutablement efficace.

Les cybercriminels ciblent particulièrement les sauvegardes cloud. Sans copie de secours accessible, les entreprises se retrouvent dos au mur.

Face à ces menaces croissantes, les entreprises suisses doivent mettre en place des stratégies de protection adaptées. Plusieurs approches complémentaires s’imposent.

Le principe du Zero Trust part d’un postulat simple : ne jamais présumer de la confiance. Chaque accès doit être vérifié, qu’il provienne de l’intérieur ou de l’extérieur du réseau. Cette approche nécessite une authentification continue et l’application du principe du moindre privilège. Concrètement, chaque utilisateur reçoit uniquement les droits nécessaires à ses fonctions, rien de plus.

La micro-segmentation du réseau complète ce dispositif. En isolant les différentes parties de l’infrastructure, on limite la progression d’une éventuelle attaque.

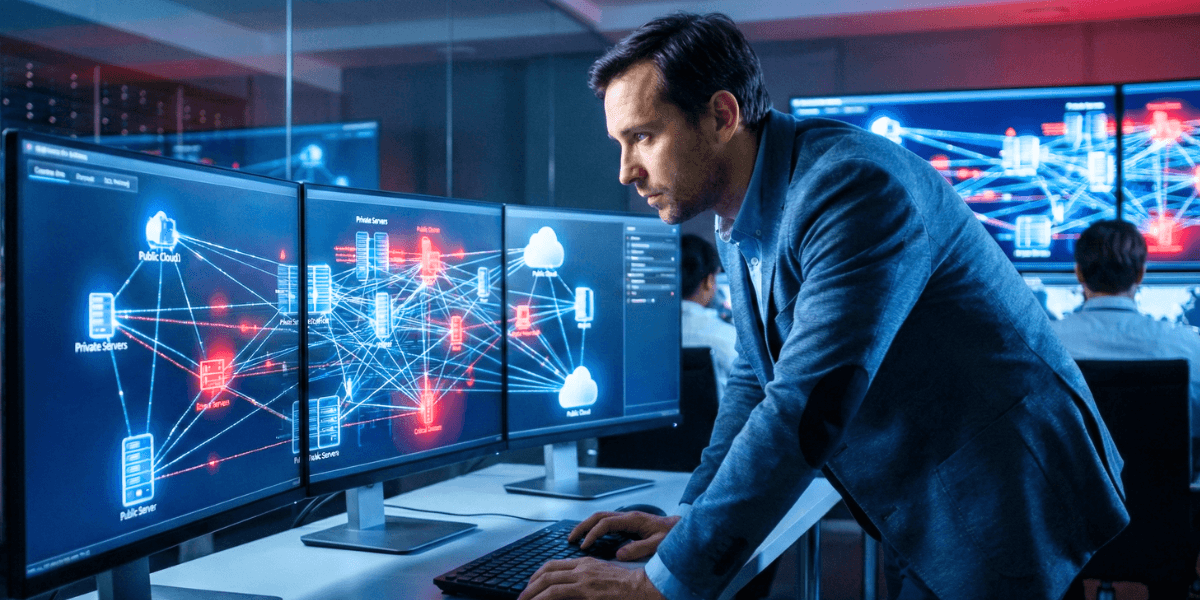

Un Security Operations Center (SOC) managé offre une surveillance 24/7 de l’infrastructure. Plusieurs entreprises suisses spécialisées proposent ce type de service. L’avantage ? Une détection rapide des anomalies et une réponse immédiate aux incidents. De plus, les entreprises suisses se tournent de plus en plus vers des plateformes de cybersécurité intégrées. Cette consolidation permet de réduire la complexité et d’améliorer la visibilité globale.

L’automatisation joue également un rôle crucial. Les outils SIEM (Security Information and Event Management) corrèlent automatiquement les événements de sécurité provenant de différentes sources. Ils détectent ainsi des patterns suspects qui échapperaient à une analyse manuelle.

Les audits réguliers des configurations cloud s’avèrent indispensables. Il faut systématiquement fermer les ports non utilisés et éliminer les services inutiles. L’authentification multi-facteurs (MFA) doit devenir obligatoire pour tous les accès. Cette simple mesure bloque la grande majorité des tentatives d’intrusion basées sur des identifiants volés.

Le chiffrement des données, tant au repos qu’en transit, ajoute une couche de protection supplémentaire. Même en cas d’accès non autorisé, les informations restent inexploitables sans les clés de déchiffrement.

La technologie seule ne suffit pas. Le facteur humain reste déterminant, car une large majorité des incidents de sécurité impliquent une erreur humaine.

Au-delà des spécialistes IT, tous les employés doivent être formés. Les simulations de phishing constituent un excellent outil pédagogique. Plusieurs entreprises suisses proposent des plateformes dédiées. Les collaborateurs reçoivent de faux messages frauduleux dans des conditions réelles. Ceux qui cliquent reçoivent immédiatement une formation ciblée.

Les modules e-learning courts et ludiques maintiennent l’attention. Les serious games et cyber challenges rendent l’apprentissage plus engageant. L’objectif ? Créer une véritable culture de la sécurité où chacun devient un maillon fort de la défense.

La Suisse adapte sa législation pour mieux faire face aux cybermenaces. Depuis le 1er avril 2025, une nouvelle obligation change la donne.

Les exploitants d’infrastructures critiques doivent désormais signaler toute cyberattaque à l’OFCS dans les 24 heures (Office fédéral de la cybersécurité, 2024). Cette mesure concerne les secteurs de l’énergie, de l’eau potable, des transports, de la santé, de la communication et de la sécurité publique.

Toutefois, des exemptions existent. Les entreprises de moins de 50 personnes avec un chiffre d’affaires inférieur à 10 millions de francs en sont dispensées. Les autorités responsables de communautés de moins de 1’000 personnes également.

Cette obligation vise un double objectif : obtenir une vision plus claire des menaces et permettre un soutien rapide aux victimes. L’OFCS peut ainsi coordonner la réponse et partager les informations sur les nouvelles techniques d’attaque.

Depuis janvier 2024, l’ancien Centre national pour la cybersécurité est devenu l’Office fédéral de la cybersécurité, directement rattaché au Département fédéral de la défense. Ce changement reflète l’importance stratégique du sujet. L’office coordonne la Cyberstratégie nationale et accompagne les entreprises dans leur démarche de sécurisation.

Face à l’ampleur de la menace, les budgets explosent. Une large majorité des entreprises suisses ont augmenté leurs dépenses de cybersécurité ces dernières années. Cette tendance se poursuit avec des investissements croissants prévus.

La sécurité du cloud connaît la croissance la plus marquée. Cet investissement n’est pas un coût mais une nécessité. Le dommage moyen d’une cyberattaque grave dépasse largement les budgets de prévention.

Par ailleurs, les cyberrisques représentent la priorité absolue pour une majorité significative des cadres suisses, un chiffre supérieur aux moyennes mondiale et européenne. Cette prise de conscience encourage.

L’augmentation des cyberattaques en Suisse révèle une réalité incontournable : la cybersécurité n’est plus une option mais une condition de survie pour les entreprises. Les environnements cloud hybrides, malgré leurs nombreux avantages, créent une complexité que les cybercriminels exploitent sans scrupule. Erreurs de configuration, manque de visibilité, pénurie de compétences… les vulnérabilités sont multiples.

Néanmoins, des solutions existent. L’adoption du modèle Zero Trust, la mise en place d’un monitoring centralisé, la formation continue des équipes et le respect du nouveau cadre réglementaire constituent les piliers d’une défense efficace. L’investissement dans la cybersécurité cloud doit être considéré comme stratégique, non comme une dépense. Les milliers de PME suisses victimes d’attaques graves ces dernières années en témoignent : attendre l’incident coûte infiniment plus cher que la prévention.

La transformation numérique offre des opportunités extraordinaires. Mais elle exige une vigilance constante et une approche méthodique de la sécurité. Les entreprises suisses qui intègrent cette dimension dès maintenant construisent leur résilience pour l’avenir.

Pourquoi les clouds hybrides sont-ils plus vulnérables que les infrastructures traditionnelles ? Les clouds hybrides multiplient les points d’entrée potentiels en combinant plusieurs environnements. La complexité de gestion augmente les risques d’erreurs de configuration, principale cause de failles. La visibilité globale devient également plus difficile à maintenir.

Mon entreprise est-elle concernée par l’obligation de signalement des cyberattaques ? Oui, si vous opérez dans un secteur critique (énergie, santé, transport) et dépassez certains seuils. Les entreprises de moins de 50 personnes avec un CA inférieur à 10 millions CHF en sont exemptées. En cas de doute, contactez l’OFCS.

Quelles formations privilégier pour les équipes IT ? Le brevet fédéral de Cyber Security Specialist (51 jours, subventionné) pour une formation complète. Les certifications Microsoft (SC-200), AWS ou Azure pour des compétences ciblées. La sensibilisation doit concerner tous les collaborateurs.

Comment détecter rapidement une attaque en cours ? Surveillez ces signaux : ralentissements inhabituels, connexions depuis des lieux anormaux, tentatives répétées d’accès, modifications non autorisées ou pic soudain du trafic. Un SIEM ou SOC managé automatise cette détection.

Nos dernières publications

S’abonner à la Newsletter

Consultez nos formations et sessions confirmées

Nous utilisons des cookies afin de vous garantir une expérience de navigation fluide, agréable et entièrement sécurisée sur notre site. Ces cookies nous permettent d’analyser et d’améliorer nos services en continu, afin de mieux répondre à vos attentes.

ITTA

Route des jeunes 35

1227 Carouge, Suisse

Monday to Friday

8:30 AM to 6:00 PM

Tel. 058 307 73 00

ITTA

Route des jeunes 35

1227 Carouge, Suisse