Home > À Quoi sert Réellement Active Directory Aujourd’hui dans un Environnement Moderne ?

Active Directory a fêté ses 25 ans en 2025, et pourtant, beaucoup le considèrent comme une technologie du passé. Avec l’essor du cloud et l’arrivée de solutions comme Microsoft Entra ID, la question se pose légitimement : Active Directory a-t-il encore sa place dans nos infrastructures modernes ? La réponse pourrait surprendre. Loin d’être obsolète, AD continue d’équiper près de 90% des organisations mondiales. Entre gestion des identités, sécurité renforcée et intégration avec le cloud, Active Directory s’est transformé pour répondre aux défis actuels. Découvrons ensemble pourquoi cette technologie reste incontournable et comment elle s’adapte aux environnements hybrides d’aujourd’hui.

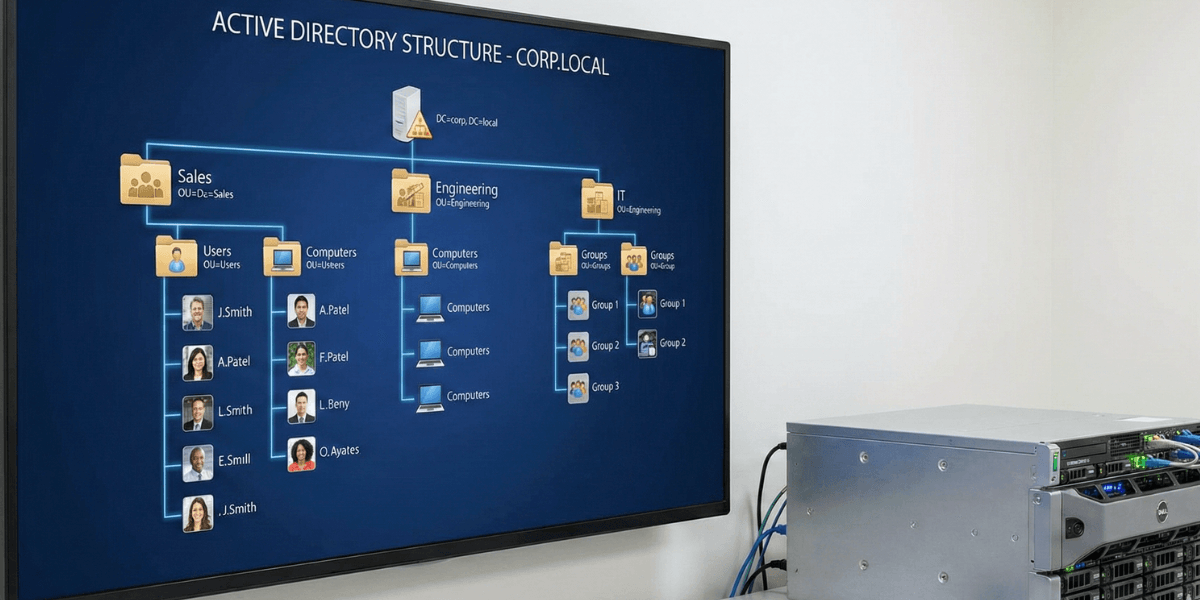

Avant d’explorer sa pertinence actuelle, rappelons ce qu’est réellement Active Directory. Il s’agit d’un service d’annuaire développé par Microsoft pour les systèmes Windows Server, permettant de centraliser la gestion des identités et des accès au sein d’une organisation.

Il fonctionne comme un annuaire LDAP (Lightweight Directory Access Protocol) qui stocke toutes les informations sur les ressources du réseau. Concrètement, il répertorie les utilisateurs, les ordinateurs, les groupes, les imprimantes et bien d’autres objets dans une base de données hiérarchique distribuée.

Cette architecture repose sur plusieurs composants clés. D’abord, les contrôleurs de domaine (DC) qui hébergent la base de données AD. Ensuite, l’organisation en domaines, arbres et forêts qui structure logiquement l’environnement. Enfin, les protocoles sous-jacents comme Kerberos pour l’authentification, LDAP pour les requêtes et DNS pour la résolution de noms.

Selon la documentation officielle de Microsoft, Active Directory assure deux fonctions de sécurité fondamentales : l’authentification (vérifier l’identité) et l’autorisation (accorder les permissions appropriées).

Au quotidien, Active Directory remplit plusieurs rôles essentiels. Il permet l’authentification unique (SSO) : les utilisateurs se connectent une fois et accèdent à toutes leurs ressources autorisées. Les stratégies de groupe (GPO) permettent de déployer des configurations, des logiciels et des paramètres de sécurité de manière centralisée. Par exemple, une entreprise peut imposer des règles de complexité des mots de passe ou bloquer l’installation de logiciels non autorisés sur tous les postes en quelques clics.

Malgré la révolution cloud, Active Directory ne montre aucun signe de faiblesse. Les données du marché sont sans équivoque. Cette adoption massive s’explique par l’intégration profonde avec l’écosystème Windows, la maturité et la fiabilité éprouvées depuis 25 ans, et l’investissement humain et technique déjà consenti par les organisations.

Les secteurs les plus dépendants incluent la finance, la santé, l’industrie et l’administration publique. Ces domaines nécessitent un contrôle strict des identités et des accès, souvent avec des contraintes réglementaires fortes.

La sortie de Windows Server 2025 constitue une preuve éclatante de l’engagement de Microsoft envers Active Directory. Cette version apporte des améliorations significatives : nouveau niveau fonctionnel, support NUMA étendu, pages de base de données passant de 8K à 32K, et renforcement de la sécurité. Ces évolutions démontrent que Microsoft considère Active Directory comme une technologie d’avenir, pas comme un héritage à maintenir sous perfusion.

Au-delà de la théorie, examinons les cas d’usage quotidiens qui justifient la présence d’Active Directory dans les entreprises contemporaines.

Imaginez gérer manuellement les comptes de 500 employés répartis sur plusieurs sites. Cauchemar garanti ! Active Directory centralise cette gestion dans une console unique. La création d’un compte, la modification des permissions ou la désactivation lors d’un départ s’effectuent en quelques secondes.

Cette centralisation apporte également de la cohérence. Les politiques de mots de passe, les exigences de sécurité et les processus d’authentification restent identiques pour tous.

Les GPO (Group Policy Objects) représentent l’une des fonctionnalités les plus puissantes d’Active Directory. Elles permettent de configurer des milliers de postes en quelques clics. Les cas d’usage sont innombrables : restriction d’accès au panneau de configuration, mappage automatique de lecteurs réseau, installation silencieuse de logiciels, configuration des pare-feu Windows, personnalisation du bureau, et bien plus encore.

AD s’appuie sur le protocole Kerberos pour sécuriser les authentifications. Plus robuste que l’ancien NTLM, Kerberos utilise un système de tickets cryptés qui limitent les risques d’interception. Windows Server 2025 améliore encore ce protocole avec de nouvelles fonctionnalités cryptographiques pour minimiser l’utilisation de NTLM.

De nombreuses applications d’entreprise reposent sur Active Directory pour l’authentification. Les ERP comme SAP, les CRM, les solutions de gestion documentaire ou encore les applications métier développées en interne s’intègrent naturellement avec AD via LDAP ou Kerberos. Cette dépendance explique pourquoi les entreprises ne peuvent pas simplement « couper l’interrupteur » d’Active Directory.

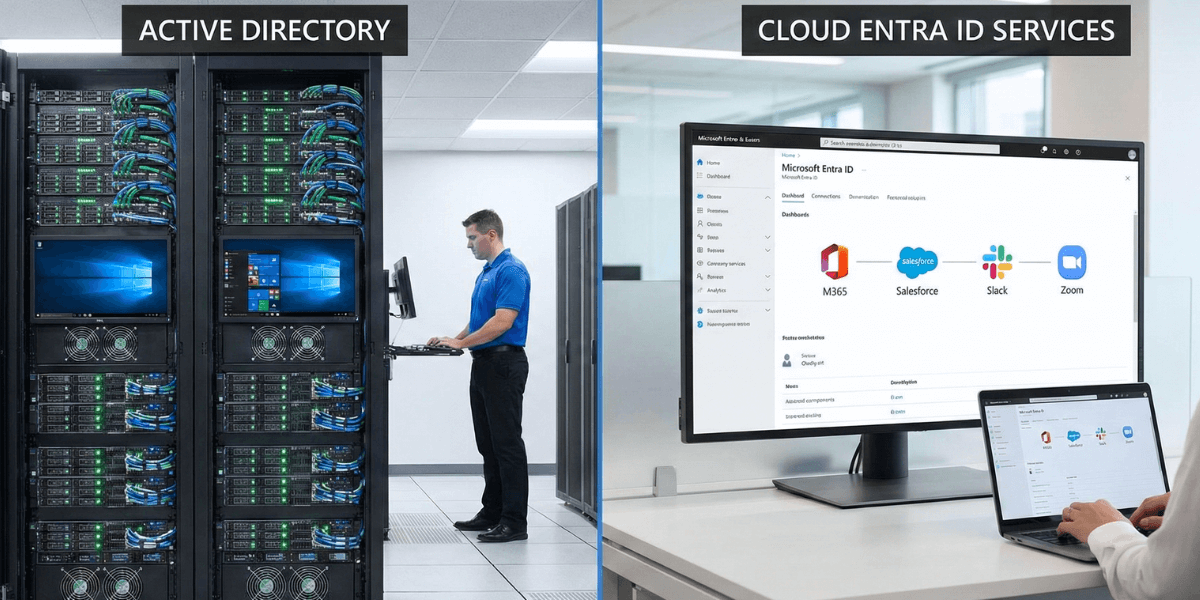

La confusion règne souvent entre ces deux technologies. Pourtant, plutôt que de les opposer, il faut comprendre leur complémentarité dans les environnements modernes.

Microsoft Entra ID, anciennement Azure Active Directory, constitue la solution de gestion des identités et des accès dans le cloud. Contrairement à AD on-premises, Entra ID est un service managé qui ne nécessite aucune infrastructure physique. Il utilise des protocoles modernes comme OAuth 2.0, SAML et OpenID Connect et s’intègre parfaitement avec Microsoft 365, les applications SaaS et les ressources Azure.

AD fonctionne sur site avec des serveurs physiques ou virtuels. Il utilise LDAP et Kerberos pour l’authentification. Microsoft Entra ID vit dans le cloud Azure et s’appuie sur des protocoles web modernes. AD cible principalement les applications Windows traditionnelles et les ressources du réseau local. Entra ID vise les applications cloud, SaaS et les scénarios de mobilité.

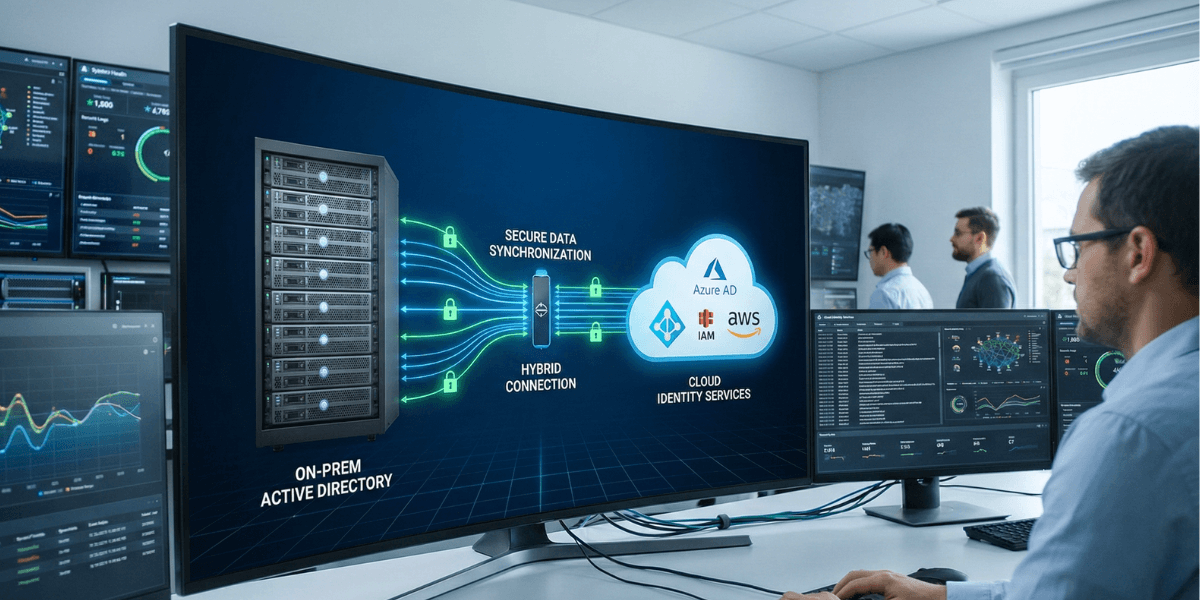

Voici la vérité que peu osent dire : la majorité des organisations ont besoin des deux solutions simultanément. Les employés travaillent à la fois avec des applications legacy on-premises et des outils cloud comme Microsoft 365. Cette réalité hybride s’impose comme le standard de facto. Les entreprises synchronisent Active Directory avec Entra ID via des outils comme Microsoft Entra Connect.

L’architecture hybride représente aujourd’hui le modèle dominant. Elle combine la robustesse d’Active Directory avec l’agilité du cloud, offrant flexibilité et continuité.

Microsoft Entra Connect constitue le pont entre ces deux univers. Cet outil synchronise automatiquement les comptes utilisateurs, les groupes et les attributs depuis Active Directory vers Entra ID. Selon Microsoft Learn, trois modes d’authentification coexistent : la synchronisation de hash de mot de passe (Password Hash Sync), l’authentification directe (Pass-through Authentication) et la fédération via ADFS.

Pour les organisations souhaitant migrer vers le cloud tout en conservant la compatibilité AD, Azure AD Domain Services offre une alternative intéressante. Ce service fournit des fonctionnalités AD gérées (jonction de domaine, GPO, LDAP, Kerberos) sans nécessiter de contrôleurs de domaine à maintenir.

Si Active Directory reste si présent, il constitue également une cible prioritaire pour les cyberattaquants. Sa sécurisation représente donc un enjeu stratégique majeur.

La réponse tient en un mot : centralisation. Active Directory contrôle l’accès à l’ensemble des ressources de l’entreprise. Compromettre AD équivaut à obtenir les clés du royaume. Selon IT Social, près de 90% des organisations utilisent Active Directory, ce qui en fait naturellement une cible de choix. Les techniques d’attaque se sont sophistiquées : Pass-the-Hash, Kerberoasting, Golden Ticket, DCSync, etc.

Protéger Active Directory nécessite une approche multicouche. Voici les mesures prioritaires :

Windows Server 2025 améliore significativement la sécurité par défaut. La signature LDAP devient requise par défaut, le Channel Binding LDAP s’active automatiquement, et la lecture des attributs confidentiels nécessite désormais une connexion chiffrée.

Parmi les innovations majeures de Server 2025, les dMSA (Delegated Managed Service Accounts) méritent une attention particulière. Ces comptes protègent contre les attaques de type Kerberoasting en liant l’authentification des services à l’identité spécifique d’une machine.

La sortie de Windows Server 2025 marque un tournant. Pour la première fois depuis 2016, Microsoft introduit un nouveau niveau fonctionnel avec des améliorations substantielles.

Depuis Windows 2000, Active Directory utilisait des pages de 8K pour sa base de données ESE (Extensible Storage Engine). Windows Server 2025 passe à 32K, quadruplant ainsi la capacité. Les attributs multi-valeurs peuvent maintenant stocker jusqu’à 3200 valeurs contre 1200 auparavant. Attention toutefois : l’activation de cette fonctionnalité optionnelle est irréversible.

Jusqu’à présent, Active Directory ne pouvait utiliser que les processeurs du groupe NUMA 0, limitant l’exploitation à 64 cœurs maximum. Windows Server 2025 lève cette limitation. AD utilise désormais tous les processeurs de tous les groupes NUMA. Pour les très grandes entreprises gérant des millions d’objets, cette amélioration se traduit par des gains de performance significatifs.

Certains contextes rendent Active Directory non seulement pertinent, mais absolument nécessaire.

Les hôpitaux et cliniques suisses doivent respecter des exigences strictes en matière de protection des données de santé. La LPD (Loi sur la Protection des Données) impose des contraintes de souveraineté qui compliquent l’adoption exclusive du cloud. De plus, les systèmes d’information hospitaliers intègrent de nombreux équipements médicaux qui communiquent via des protocoles traditionnels nécessitant Active Directory.

Les usines et installations industrielles utilisent des systèmes SCADA (Supervisory Control and Data Acquisition) qui contrôlent des processus critiques. Ces environnements opérationnels (OT) sont souvent isolés d’internet pour des raisons de cybersécurité. Active Directory local assure l’authentification sans dépendance externe.

Les administrations cantonales et fédérales en Suisse gèrent des données sensibles et parfois classifiées. La souveraineté numérique exige que ces informations restent sous contrôle national. Active Directory on-premises répond à ces exigences en offrant un contrôle total sur l’infrastructure d’identité.

Bien qu’Active Directory domine, certaines situations justifient d’explorer d’autres options pour la gestion des identités.

Les jeunes entreprises nées dans le cloud n’ont souvent aucune application legacy Windows. Elles utilisent exclusivement des outils SaaS comme Google Workspace, Slack, ou des applications web modernes. Pour elles, Microsoft Entra ID seul suffit amplement. L’absence d’infrastructure Windows Server à maintenir réduit les coûts et la complexité.

FreeIPA (pour Linux) et Samba 4 (émulation AD) offrent des alternatives open source crédibles. Ces solutions conviennent aux organisations ayant des compétences Linux fortes et souhaitant éviter la dépendance à Microsoft. Néanmoins, la compatibilité n’est pas toujours parfaite avec toutes les applications Windows.

Les investissements dans Windows Server 2025 prouvent que Microsoft ne considère pas Active Directory comme une technologie mourante. Au contraire, l’éditeur adapte AD aux réalités des environnements hybrides modernes.

La coexistence entre Active Directory et Microsoft Entra ID s’imposera comme standard pour au moins la prochaine décennie. Les organisations migreront progressivement certaines charges vers le cloud tout en conservant AD pour les besoins critiques on-premises. Cette évolution progressive permet de moderniser les infrastructures sans disruption majeure.

Alors, à quoi sert réellement Active Directory aujourd’hui ? La réponse est claire : à bien plus qu’on ne l’imagine. Loin d’être une relique du passé, AD reste le fondement de l’infrastructure d’identité de millions d’entreprises à travers le monde, y compris en Suisse.

Les nouveautés apportées par Windows Server 2025 démontrent l’engagement de Microsoft envers cette technologie. Plutôt que de disparaître, Active Directory évolue pour s’intégrer harmonieusement dans les environnements hybrides modernes. Il coexiste avec Microsoft Entra ID, chacun répondant à des besoins spécifiques : AD pour le contrôle local et les applications legacy, Entra ID pour le cloud et la mobilité.

La véritable question n’est donc pas « faut-il conserver Active Directory ? » mais « comment l’intégrer intelligemment dans une stratégie d’identité moderne ? ». Pour la majorité des organisations, la réponse passe par une architecture hybride bien pensée, sécurisée et évolutive. Active Directory n’a certainement pas dit son dernier mot.

Active Directory va-t-il disparaître dans les prochaines années ?

Non, Microsoft continue d’investir massivement dans Active Directory comme le prouve Windows Server 2025 avec son nouveau niveau fonctionnel. Les infrastructures Windows historiques dépendent trop d’AD pour envisager une disparition à court ou moyen terme. L’horizon se compte plutôt en décennies qu’en années.

Peut-on vraiment remplacer Active Directory par Microsoft Entra ID uniquement ?

Cela dépend entièrement du contexte. Les entreprises 100% cloud avec des applications SaaS modernes peuvent fonctionner uniquement avec Entra ID. En revanche, les organisations avec des applications legacy Windows, des contraintes réglementaires ou des systèmes industriels nécessiteront Active Directory on-premises pendant longtemps.

Quelle est la différence principale entre un contrôleur de domaine et Microsoft Entra ID ?

Un contrôleur de domaine Active Directory est un serveur physique ou virtuel que l’organisation installe et maintient elle-même. Microsoft Entra ID est un service cloud entièrement managé par Microsoft, sans infrastructure à gérer. L’un offre contrôle total et latence locale, l’autre simplicité et évolutivité cloud.

Les GPO fonctionnent-elles avec Microsoft Entra ID ?

Les GPO traditionnelles sont spécifiques à Active Directory on-premises. Microsoft Entra ID utilise un système différent : les politiques de conformité et l’accès conditionnel via Microsoft Intune pour gérer les appareils. Dans un environnement hybride, les deux systèmes coexistent avec des rôles complémentaires.

Nos dernières publications

S’abonner à la Newsletter

Consultez nos formations et sessions confirmées

Nous utilisons des cookies afin de vous garantir une expérience de navigation fluide, agréable et entièrement sécurisée sur notre site. Ces cookies nous permettent d’analyser et d’améliorer nos services en continu, afin de mieux répondre à vos attentes.

ITTA

Route des jeunes 35

1227 Carouge, Suisse

Monday to Friday

8:30 AM to 6:00 PM

Tel. 058 307 73 00

ITTA

Route des jeunes 35

1227 Carouge, Suisse